计算机网络模型:从理论到实践与安全的全景

要想真正理解网络攻防,我们必须先看清“道路”和“规则”。把互联网想象成一座庞大的城市:数据像车流,服务器是目的地,路由器与交换机是路口与道路,而“网络模型”就是这座城市的设计蓝图与交通规则。只有先读懂这张图,我们才能高效通行、快速排障、有效防守。

一、从封闭到开放:为什么需要网络模型

在计算机发展的早期,系统多是“封闭生态”:硬件、操作系统、网络组件由同一厂商一体化提供。好处是端到端可控,但缺点也明显:兼容性差、更新慢、创新受限。随着软硬件解耦和“兼容机”时代到来,行业迫切需要一套统一的“通用语言”,让不同厂商、不同设备之间能无缝通信。

分层模型由此登场。它的核心思想很简单却强大:把复杂的网络通信拆分为若干层,每层各司其职、接口清晰、相互独立。这带来三大收益:

- 互操作性:标准化接口与语义,厂商实现可以对接。

- 可替换与演进:一层升级不必牵动全局。

- 可观测与治理:故障与攻击可以“按层定位、按层防护”

二、两大参考模型:OSI 的理论蓝图与 TCP/IP 的实战骨架

在历史进程中,两个模型最具影响力:OSI 与 TCP/IP。它们像是“理论派”和“实战派”,共同塑造了今天的互联网。

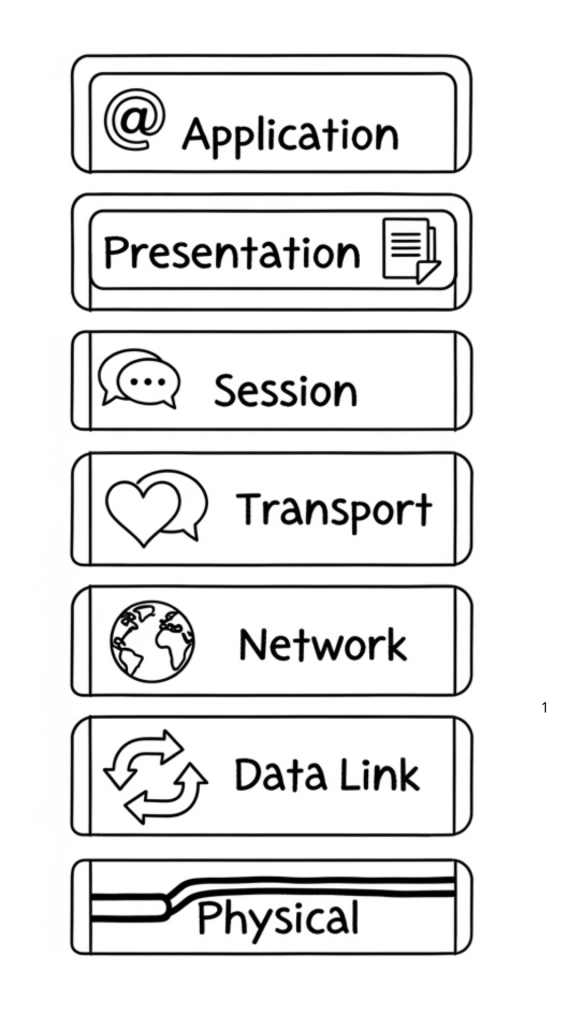

1. OSI:理论派的七层蓝图(1984)

OSI 模型由国际标准化组织提出,将通信过程自上而下划分为七层,强调自上而下的系统化设计。

- 应用层 Application:面向用户的服务与协议,如 HTTP、FTP、Telnet 等。

- 表示层 Presentation:数据的语法转换、编码、压缩与加密。

- 会话层 Session:会话的建立、管理与终止,检查点与恢复。

- 传输层 Transport:端到端传输的可靠性与流控(如分段、重传)。

- 网络层 Network:逻辑寻址与路由选择,负责跨网段到达。

- 数据链路层 Data Link:成帧、差错检测、局域网寻址(如以太网 MAC)。

- 物理层 Physical:在介质上传输比特流(电信号、光信号等)。

价值在于概念完整、职责清晰,是极佳的教学与排障参考。

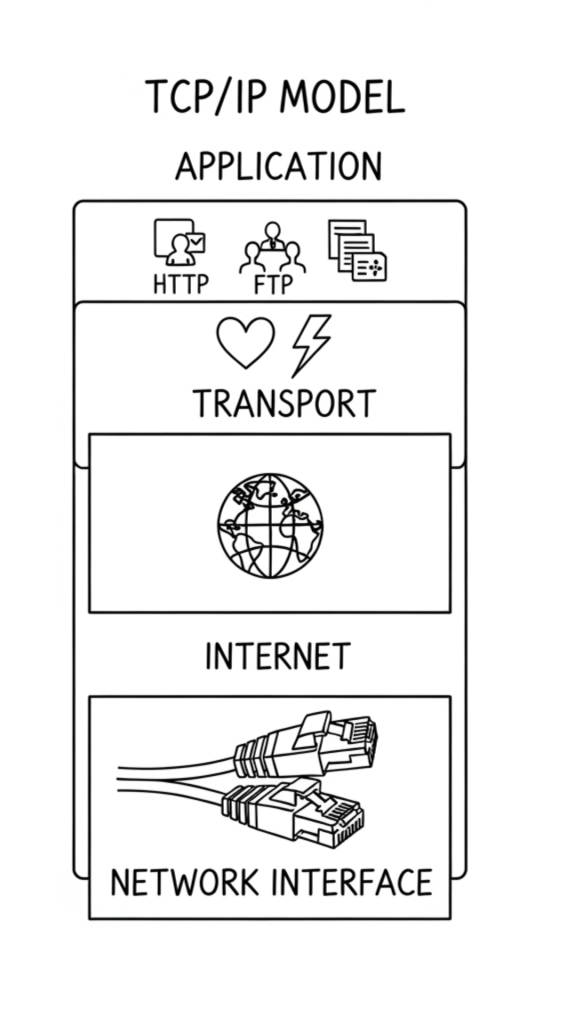

2. TCP/IP:实战派的四层骨架(源于 1970s ARPANET)

TCP/IP 更贴近工程实现,采用“自下而上”的务实思路,把 OSI 部分层次合并,成为互联网的事实标准协议栈。

- 应用层 Application:覆盖 OSI 的应用/表示/会话层,常见有 HTTP、DNS、SMTP、FTP 等。

- 传输层 Transport:端到端通信(TCP 追求可靠、UDP 追求速度)。

- 网络层 Network:IP 寻址与路由,ICMP 等辅助协议。

- 网络接口层 Network Interface:对应数据链路层与物理层,负责成帧与物理传输。

理解两者关系的关键点:

- OSI 提供全面术语与清晰边界;TCP/IP提供可运行的协议与大规模互联的工程路径。

- 表示/会话等语义在实践中多交由应用、库或中间件承担,这也是“模型与现实”之间的取舍。

三、把模型用起来:排障与安全分析的分层方法

模型不仅是“考试必背”,更是你排障与防守的工作指南。

1. 用 OSI 做排障蓝图

遇到连接问题,可以按层逐步排查:

- 物理层:网线、光模块、电源、链路指示灯是否正常?

- 数据链路层:交换机端口状态、VLAN 配置、MAC 学习是否异常?

- 网络层:IP 配置、路由可达性、ARP/NDP 是否正确?

- 传输层:TCP 三次握手是否完成?UDP 是否被丢弃或限流?

- 应用层:服务是否启动、协议是否匹配、证书与编码是否正确?

这种“由下而上”或者“由上而下”的系统化方法,能显著缩短定位时间。

2. 用 TCP/IP 做安全分析

针对每一层,常见攻击与防护大致如下(择要):

- 网络接口层(链路/物理)

- 攻击:物理破坏、旁路监听、MAC 泛洪、无线干扰

- 防护:机房与链路冗余、802.1X、端口安全、VLAN 隔离、MACsec/WPA3

- 网络层(IP/路由)

- 攻击:BGP 劫持、IP 欺骗、ARP 欺骗、IPv6 邻居与 RA 欺骗

- 防护:RPKI、uRPF、DHCP Snooping、Dynamic ARP Inspection、RA Guard、精确 ACL 与分段

- 传输层(TCP/UDP)

- 攻击:SYN/ACK/UDP Flood、反射放大、异常分片与标志位利用、端口扫描

- 防护:清洗与速率限制、SYN Cookie、连接并发与速率配额、最小暴露端口、强制 TLS

- 应用层(HTTP/DNS/SMTP…)

- 攻击:SQL 注入、XSS、命令/模板/反序列化注入、CSRF、接口滥用、供应链污染

- 防护:安全编码与参数化、CSP、WAF/RASP、API 网关签名与限流、MFA 与细粒度权限、SBOM 与依赖扫描

四、攻击者的分层思维:策略、定位与规避

从“进攻视角”理解模型,有助于你更有针对性地防守。

- 制定策略:自下而上 vs. 自上而下

- 自下而上:想让整体瘫痪?从底层入手(物理破坏、链路干扰),影响之广、恢复成本高。

- 自上而下:想窃取数据?从最脆弱、最贴近业务的应用层突破(SQL 注入、XSS、认证绕过)。

- 精准定位:按层找“薄弱环”

- 应用层:与用户直接交互,漏洞密集,最常成为初始突破口。

- 传输层:通过端口扫描与指纹识别寻找可利用面,利用协议特性发动 DDoS。

- 网络层:利用 IP 欺骗、路由操控进行中间人、窃听或流量引流。

- 绕过防御:分层规避与协议欺骗

- 如果应用层被严密防护,尝试在网络/传输层寻找缺口。

- 熟悉协议细节,构造看似“正常”的畸形报文,绕过浅层检测与简单过滤。

理解这些思路有助于“以攻促防”:知道对手会怎么想、更清楚自己要如何堵住路。

五、从理念到落地:工程实践、可观测与纵深防御

知道“打哪儿”和“怎么打”还不够,更关键的是“怎么建好城墙、修好道路、装好摄像头”。

- 资产与暴露面盘点

- 明确有哪些端口、协议、域名、API、第三方依赖与数据流向,建立可信清单。

- 基线与配置即代码

- 路由、ACL、VLAN、TLS 套件、CSP/HSTS/OCSP 等形成基线,采用基础设施即代码与策略即代码,避免“雪花”配置。

- 分层控制的组合拳

- 接入与链路:802.1X、端口安全、VLAN 规划、MACsec、冗余链路与电源。

- 路由与 IP:RPKI、uRPF、DHCP Snooping、DAI、RA Guard、最小可达与精确 ACL。

- 传输与边界:DDoS 清洗、SYN Cookie、速率与并发配额、最小端口暴露、全栈 TLS。

- 应用与接口:安全开发(SAST/DAST/IAST)、WAF/RASP、API 签名与限流、MFA、最小权限与细粒度授权。

- 供应链:SBOM、依赖扫描、签名与可重现构建,降低“引狼入室”的系统性风险。

- 可观测与响应闭环

- 采集与关联:NetFlow/sFlow、DNS 与 TLS 指纹、应用审计与端点遥测。

- 自动化处置:基于规则与行为的告警、剧本化响应、威胁情报联动,形成发现—分析—处置—复盘的闭环。

- 现代边界观:纵深防御与零信任

- 不迷信单一边界,分层叠加、环环相扣;把“身份”作为新边界,对每次访问进行持续验证与最小授权,在各层设置策略执行点,实现按会话、按请求的细粒度控制。

结语:让模型成为你的“地图”和“工具箱”

学习网络模型的意义,在于用一张清楚的“地图”,让复杂的互联网世界变得有章可循。OSI 给我们提供了清晰的术语与排障路径,TCP/IP 则提供了可运行、可扩展的实战骨架。把两者结合起来,我们既能在课堂上说清楚“为什么”,也能在一线现场解决“怎么办”。

当你能熟练地从分层视角进行排障、从攻防角度制定策略、并把控制措施落到工程实践时,网络就不再是黑盒,而是一座透明、可治理、可演进的城市。接下来,我们将在这一地图上,继续深入每一层的关键协议与常见攻防场景。